사전 설정

네트워크 어댑터(Network Adapter)란 서버, 근거리 통신망(LAN) 또는 네트워크 장치를 통해 컴퓨터끼리 서로 통신할 수 있게 하는 하드웨어 구성요소이다. 실습에 앞서 pfSense용 Ubuntu 가상환경을 만든 후, LAN 인터페이스의 IP를 Virtual Network Editor 프로그램을 통해 설정한다.(VMnet1)

방화벽의 NIC는 외부로 나가는 WAN과 내부로 가는 LAN 두개가 필요하다. 그러므로 가상환경에서 네트워크 어댑터를 추가적으로 설정해줘야 한다. 기본값인 NAT이 아니라 임의로 설정한 LAN인 VMnet1으로 변경해줘야 한다.

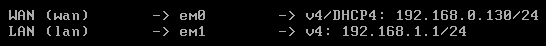

이후 pfSense 설치를 마치면 WAN과 LAN이 설정된다.

다음은 고정 IP를 선언해준다. NAT의 경우는 자동으로 설정되지만, LAN에 해당하는 IP주소는 사전에 Virtual Network Editor 프로그램에서 설정한 192.168.30.1로 변경해야하므로 다음 그림과 같이 설정한다.

다음은 호스트 역할을 할 윈도우 가상환경을 설치한다.

생성한 윈도우 가상 환경의 Network Adapter를 192.168.30.0 대역인 VMnet1로 변경하고 재부팅한다.

이제 윈도우 가상환경 호스트인 192.168.30.3에서 방화벽인 pfSense의 192.168.30.1를 거쳐서 외부인 192.168.0.138로 나가는 것이다.(인터넷 연결이 가능!)

호스트에서 192.168.30.1(pfSense 방화벽 IP)로 이동하면 다음과 같이 방화벽을 세팅할 수 있는 페이지가 나온다.

pfSense Firewall

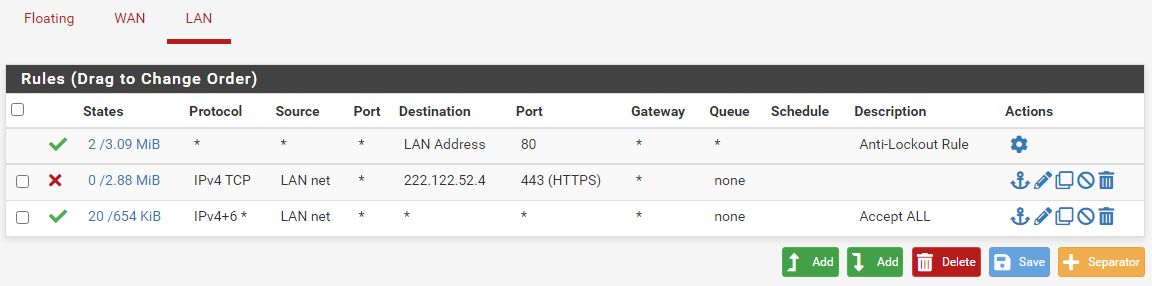

WAN, LAN 인터페이스별로 정책을 설정할 수 있는 것을 확인할 수 있다. X 표시는 차단, 체크 표시는 허용을 의미한다.

만약 내부 호스트인 192.168.30.3이 방화벽을 거쳐서 외부로 나가려고 할 때 LAN과 WAN 두 인터페이스 중 어떤 것을 먼저 만나게 될까?

바로 LAN을 먼저 만나게 된다. 그러므로 아웃바운드 정책을 설정하려면 LAN에다가 룰 설정을 해주면 된다.

만약 외부에서 내부로 들어오는 네트워크는 LAN이 아닌 WAN을 먼저 만나기 때문에, 인바운드 정책은 WAN에 룰 설정을 해주는 것이다.

pfSense 방화벽은 화이트리스트(Whitelist) 기반이기 때문에 LAN에 아무런 정책을 설정하지 않는다면, 허용되는 네트워크가 없기 때문에 인터넷 접속이 되지 않는다.

룰 생성

룰 생성 시 Permit/Deny, 인터페이스, Source/Destination Network, Description 등 여러 설정을 할 수 있다.

실습

1. 8.8.8.8 DNS 서버 외에 다른 DNS 서버를 참조 시 모두 제한, 다른 웹사이트로의 인터넷 접근 허용

2. kisec.com 사이트 외 다른 사이트 접근 차단

먼저 kisec.com의 ip를 알아내기 위해 nslookup 명령을 사용한다.

nslookup kisec.com

3. 기본 All Allow 정책, kisec.com만 접근 차단

'보안 > 인프라 보안' 카테고리의 다른 글

| MITRE ATT&CK Cloud Matrix (0) | 2023.05.08 |

|---|---|

| 클라우드 주요 보안 위협 (0) | 2023.04.26 |

| [pfSense] 포트 포워딩 실습 (0) | 2023.04.15 |