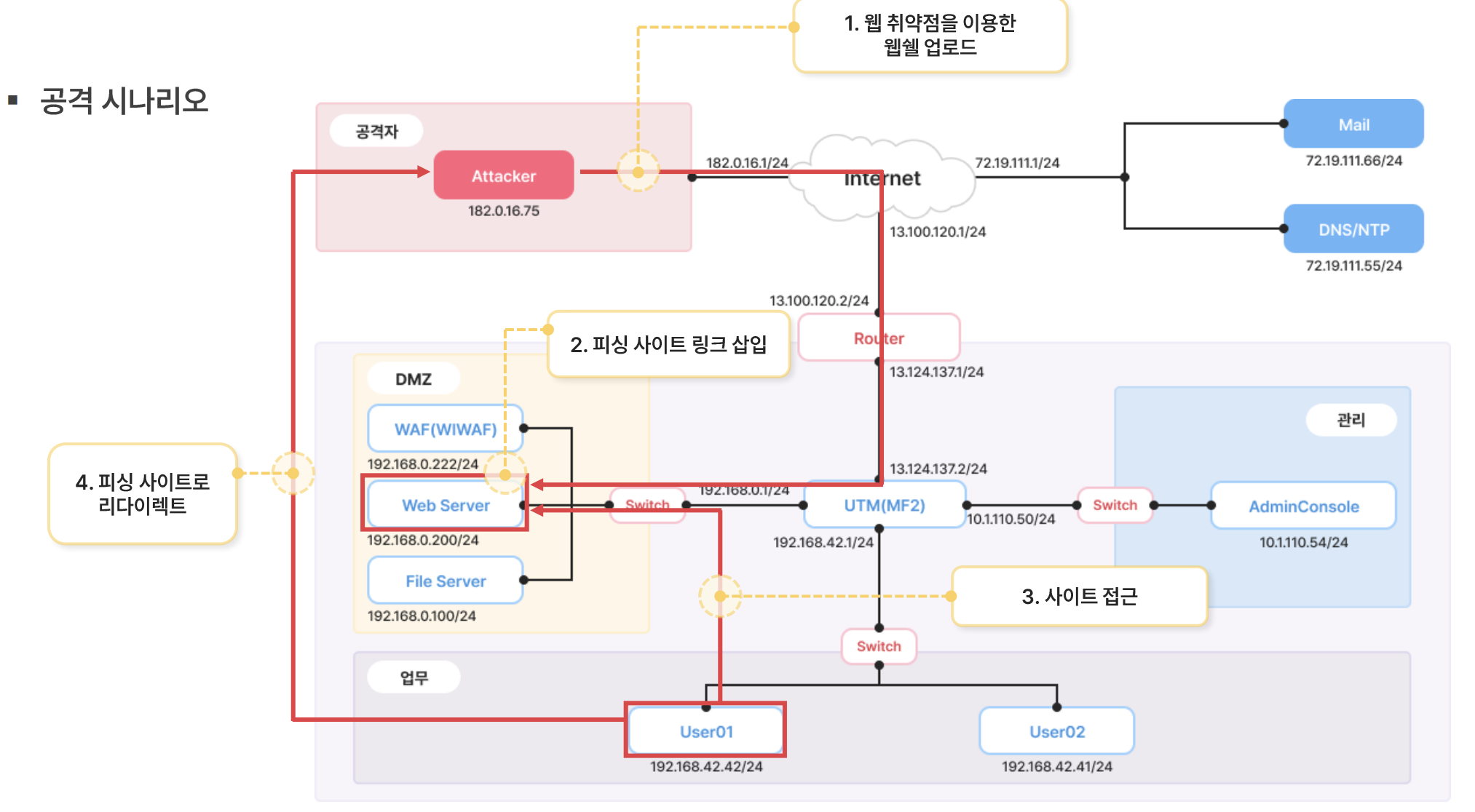

웹 해킹 공격 시나리오

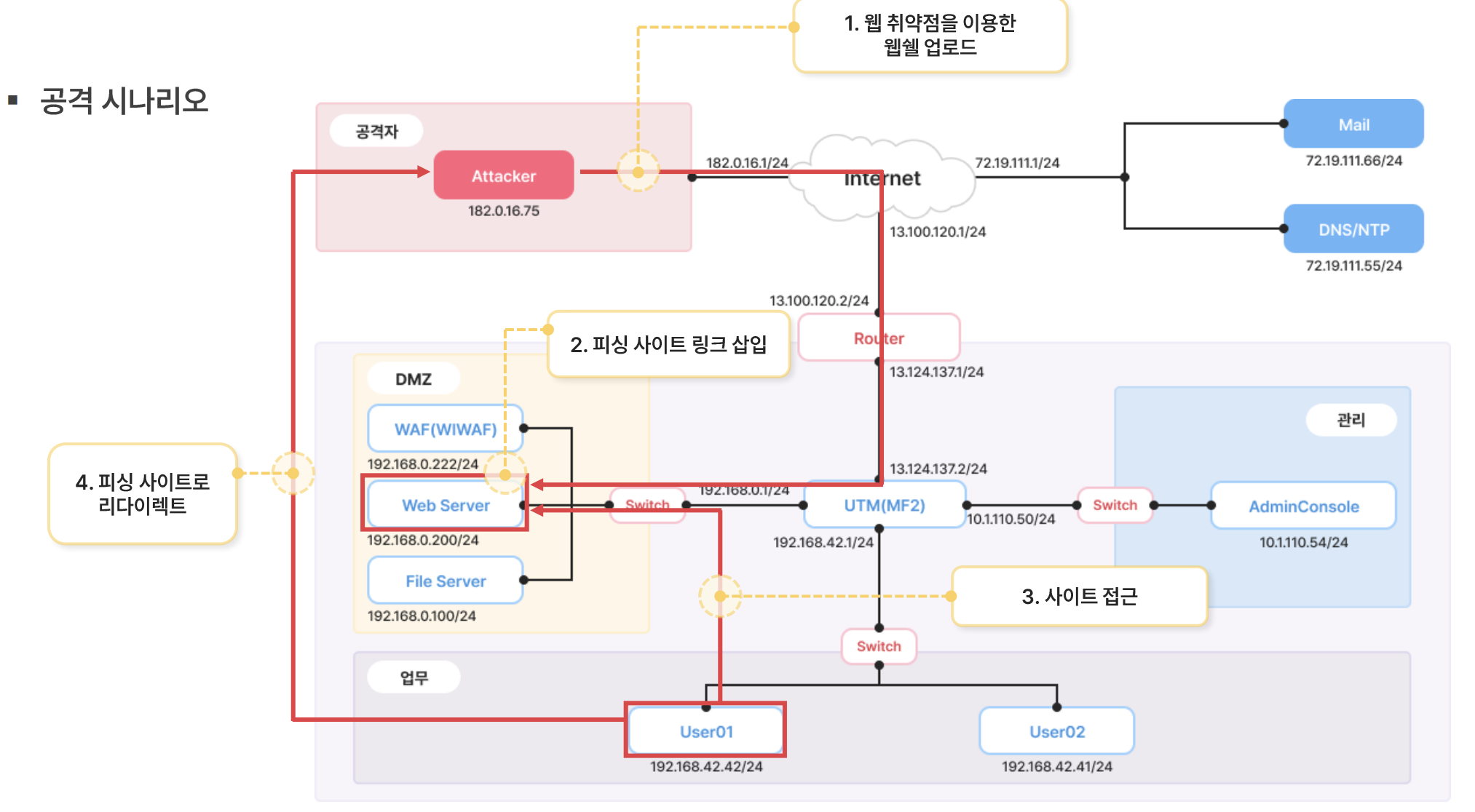

공격 시나리오는 다음과 같습니다. 공격자가 웹 취약점을 이용하여 PUT 메서드를 통해 웹쉘을 업로드합니다. 웹쉘이 업로드 되면서 피싱 사이트 링크를 삽입하고, 유저가 이에 접근하면 피싱 사이트 링크로 인해 피싱 사이트로 리다이렉트되는 공격입니다.

이번 포스팅에서는 위 시나리오 공격에 대한 다음과 같은 대처 방안을 실습합니다.

① WAF에 차단정책(Default 정책)을 설정

② 방화벽을 이용하여 공격자 IP 차단

③ 웹쉘 삭제 및 백업 파일을 이용하여 웹 서버 코드 복원

공격자가 사용한 피싱 도메인과 도메인의 IP

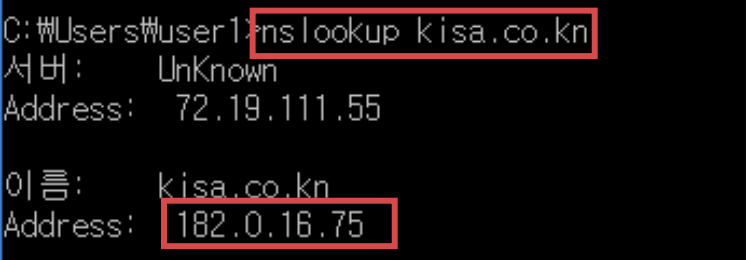

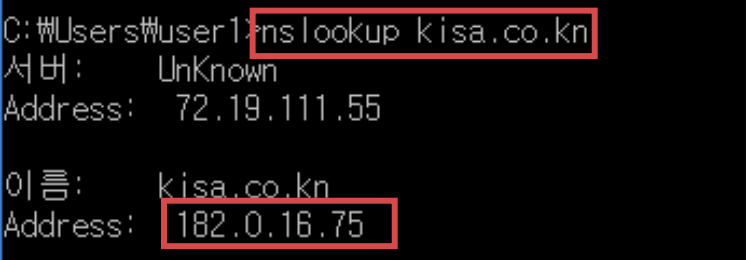

User01의 방문 기록을 보면 kisa.co.kn 이라는 수상한 도메인에 방문한 기록이 있습니다. 그렇다면 이 도메인의 IP를 확인해봅니다. 명렁 프롬프트 창에서 다음과 같은 명령을 입력합니다.

nslookup kisa.co.kn

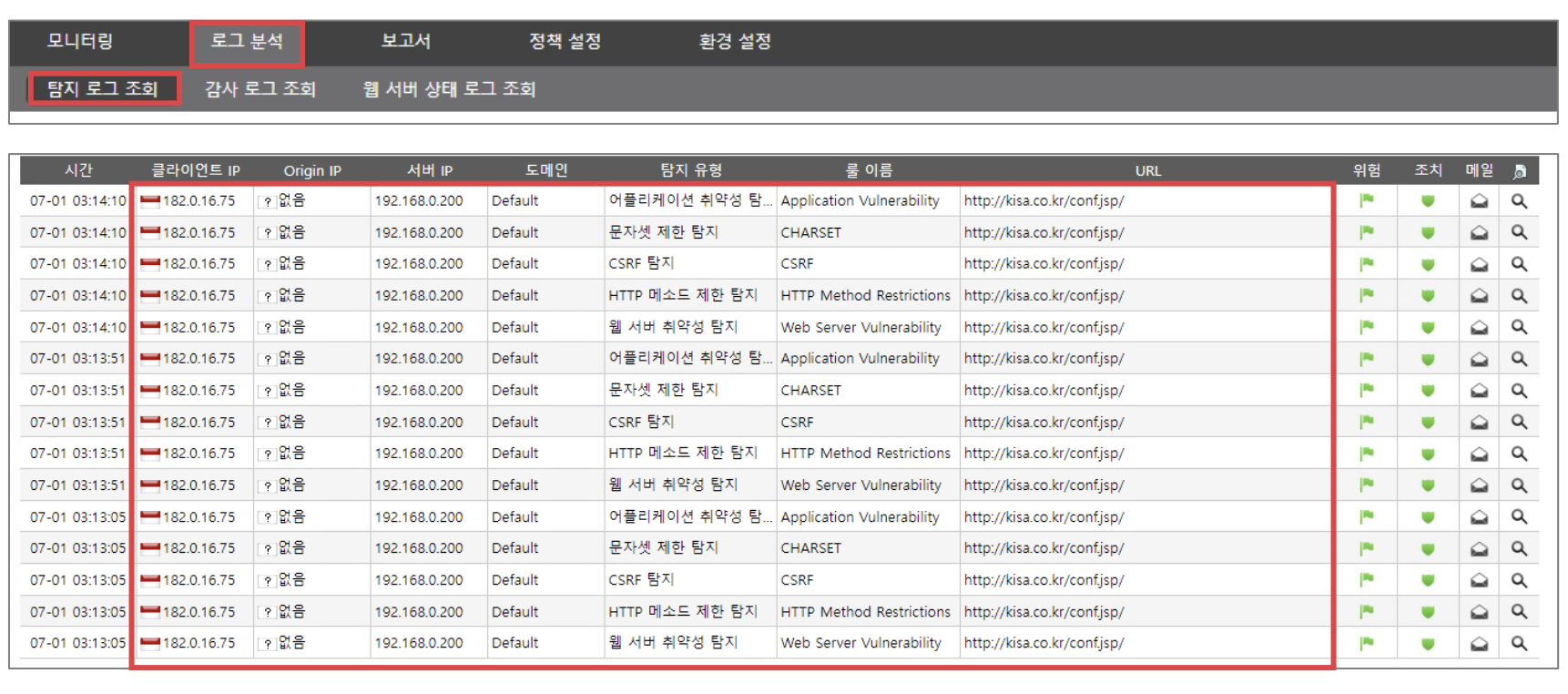

WAF에 차단 정책 설정

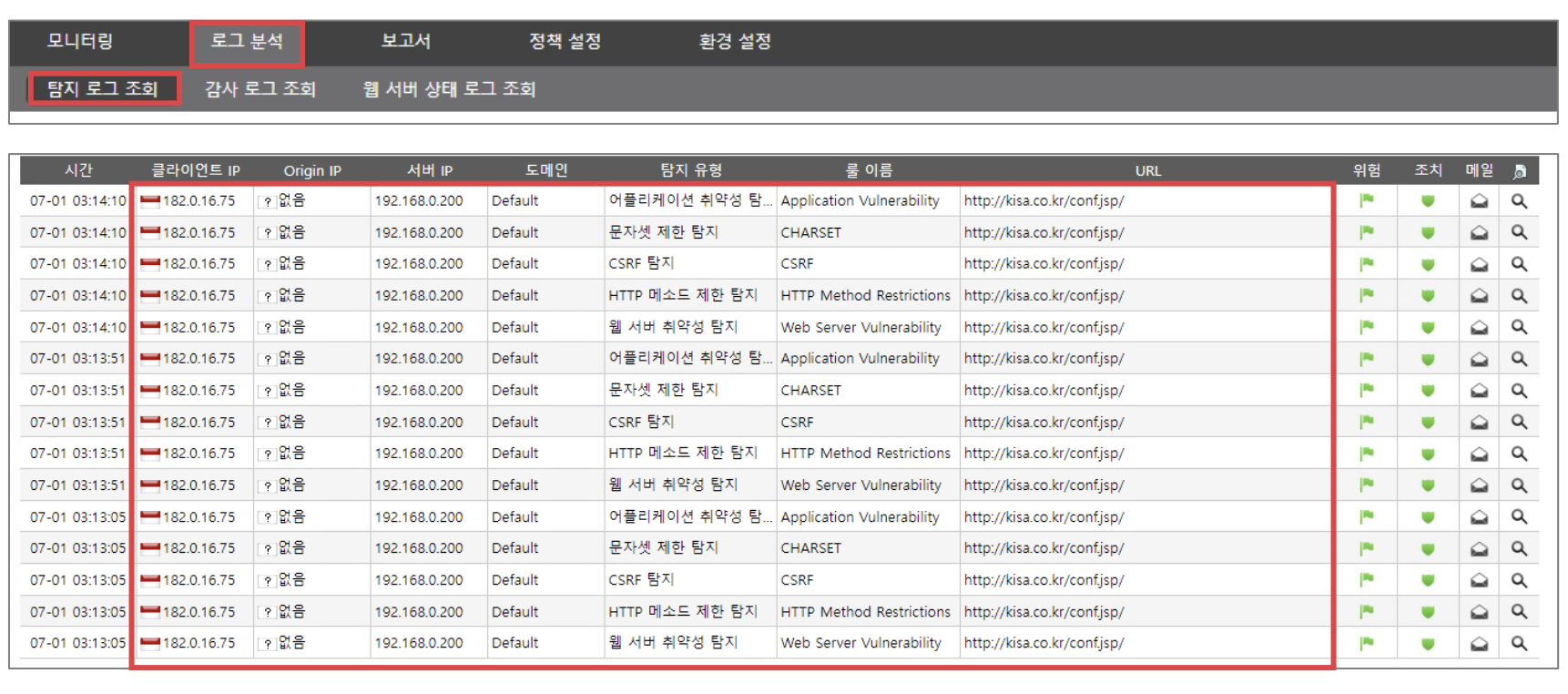

AdminConsole 가상환경의 브라우저에서 WAF로 접속한 후 [로그 분석] → [탐지 로그 조회]에서 '182.0.16.75'에서 이상 접근 내역을 확인할 수 있습니다.

먼저 [정책 설정] → [기본 설정] → [운영 모드]를 차단 모드로 변경하고 적용합니다. 그 다음 [정책 설정] → [도메인별 정책] → [Default]에서 정책 조치 일괄 변경을 [차단]으로 설정하고 적용합니다.

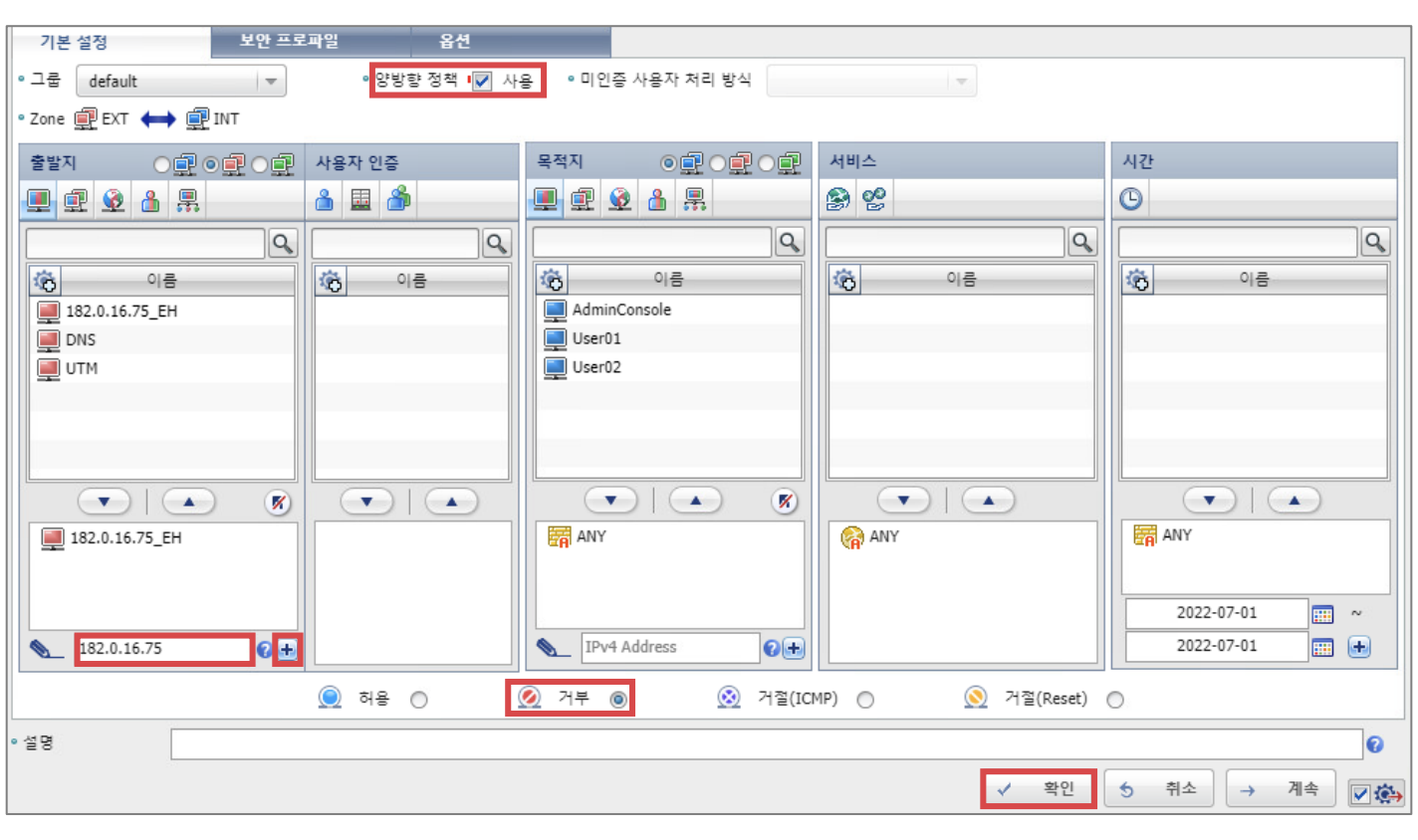

MF2를 통해 공격자 IP 차단

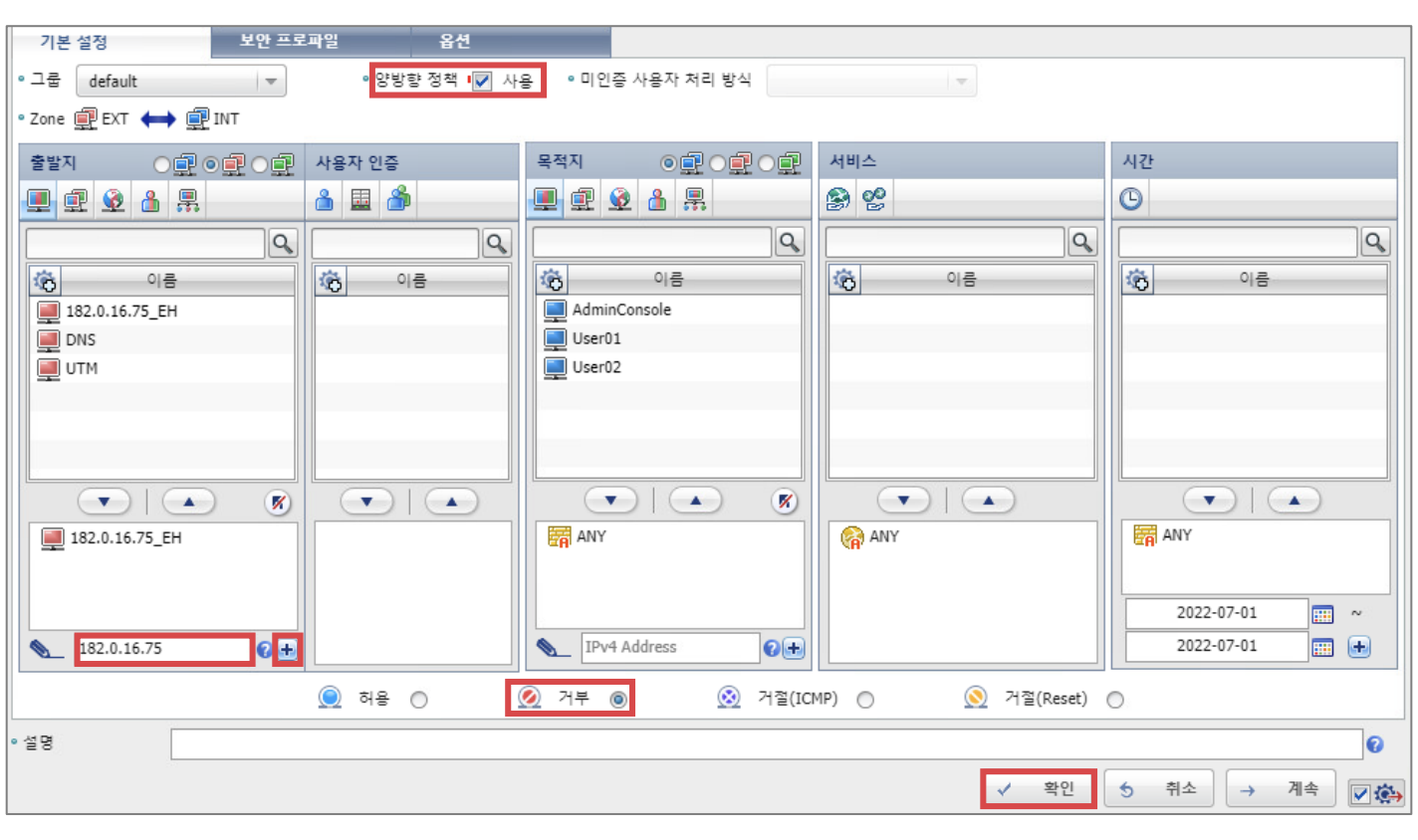

다음은 공격자 IP를 차단하겠습니다. 앞서 cmd의 nslookup 명령어를 통해 피싱 도메인의 IP를 확인하였습니다. 이 IP를 차단하기 위해 MF2의 방화벽 정책을 설정하고 적용합니다.

웹쉘 제거 및 복원

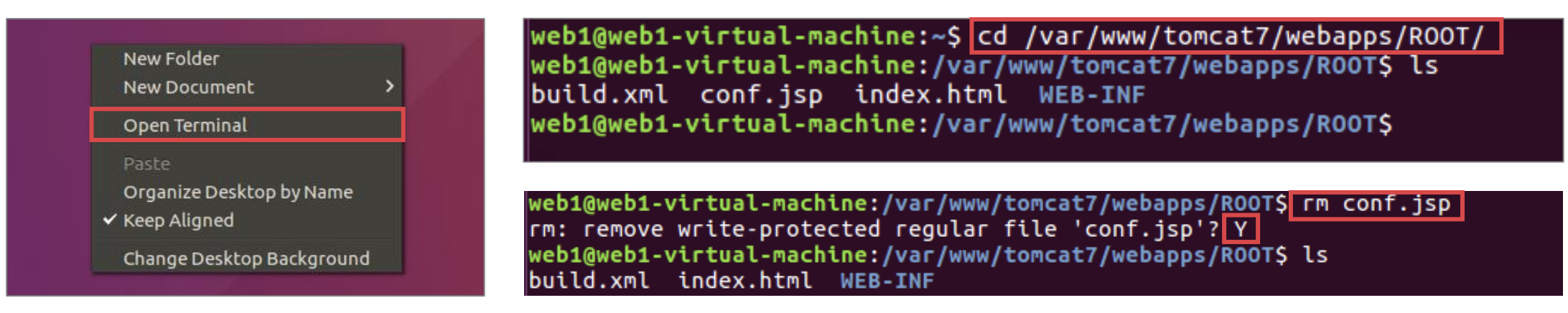

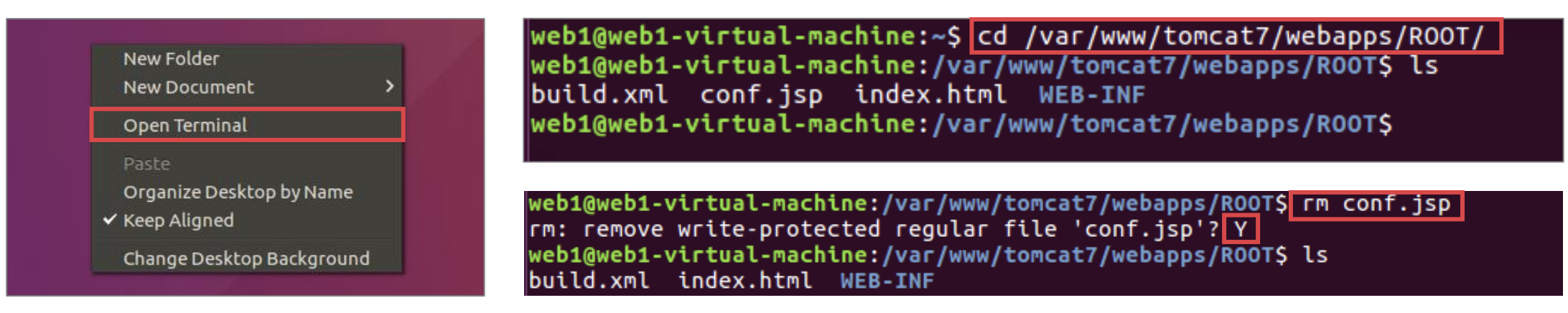

우선 웹 서버가 있는 위치로 이동합니다. 이동하면 conf.jsp 파일이 있는데, 이를 열어보면 상당히 수상한 코드가 적혀져 있습니다. 바로 웹쉘입니다. 먼저 이 웹쉘을 삭제합니다.

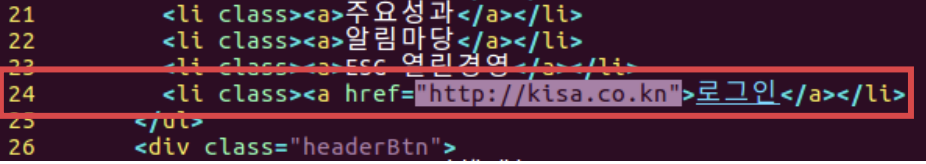

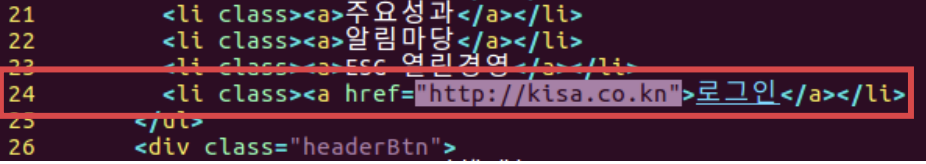

그리고 index.html을 확인하면 로그인 부분에 kisa.co.kn으로 이동하도록 변조되어 있습니다.

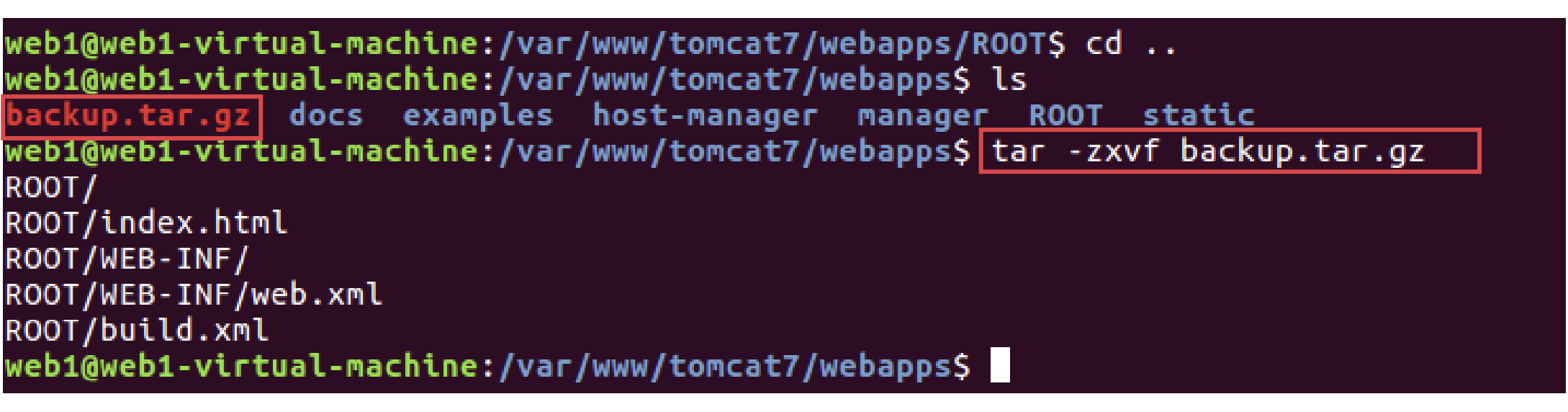

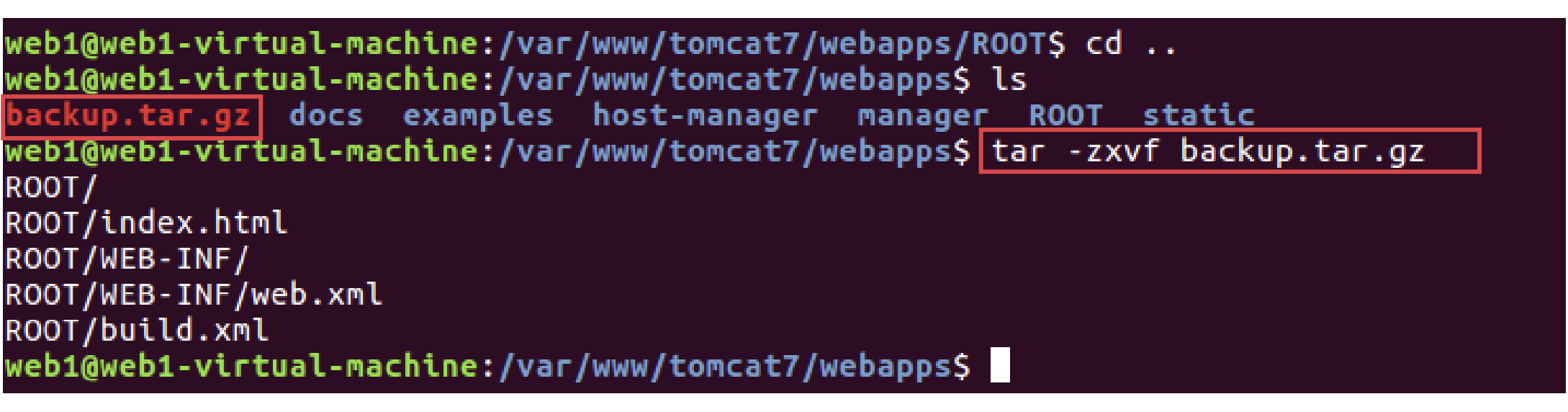

그러므로 이를 복원하기 위해 상위 디렉터리의 백업 파일인 'backup.tar.gz' 파일을 이용해 복원합니다.

'보안 > 2023 KISA 정보보호 제품군 실습 훈련 - 중급' 카테고리의 다른 글

| DoS 공격 시나리오 실습(Slowloris DoS 공격 탐지/차단) (0) | 2023.02.19 |

|---|---|

| 워터링 홀 공격 시나리오 실습(SSTI 취약점 차단 룰 설정) (0) | 2023.02.19 |

| 악성코드 감염 시나리오 실습(백도어 계정명 확인 & Eternalblue 공격 차단) (0) | 2023.02.19 |

| 인프라 구축 시나리오 실습 3(업무망 방화벽/NAT 정책 설정) (0) | 2023.02.18 |

| 인프라 구축 시나리오 실습 2(UTM, WAF 설정 및 정책 적용) (0) | 2023.02.18 |

웹 해킹 공격 시나리오

공격 시나리오는 다음과 같습니다. 공격자가 웹 취약점을 이용하여 PUT 메서드를 통해 웹쉘을 업로드합니다. 웹쉘이 업로드 되면서 피싱 사이트 링크를 삽입하고, 유저가 이에 접근하면 피싱 사이트 링크로 인해 피싱 사이트로 리다이렉트되는 공격입니다.

이번 포스팅에서는 위 시나리오 공격에 대한 다음과 같은 대처 방안을 실습합니다.

① WAF에 차단정책(Default 정책)을 설정

② 방화벽을 이용하여 공격자 IP 차단

③ 웹쉘 삭제 및 백업 파일을 이용하여 웹 서버 코드 복원

공격자가 사용한 피싱 도메인과 도메인의 IP

User01의 방문 기록을 보면 kisa.co.kn 이라는 수상한 도메인에 방문한 기록이 있습니다. 그렇다면 이 도메인의 IP를 확인해봅니다. 명렁 프롬프트 창에서 다음과 같은 명령을 입력합니다.

nslookup kisa.co.kn

WAF에 차단 정책 설정

AdminConsole 가상환경의 브라우저에서 WAF로 접속한 후 [로그 분석] → [탐지 로그 조회]에서 '182.0.16.75'에서 이상 접근 내역을 확인할 수 있습니다.

먼저 [정책 설정] → [기본 설정] → [운영 모드]를 차단 모드로 변경하고 적용합니다. 그 다음 [정책 설정] → [도메인별 정책] → [Default]에서 정책 조치 일괄 변경을 [차단]으로 설정하고 적용합니다.

MF2를 통해 공격자 IP 차단

다음은 공격자 IP를 차단하겠습니다. 앞서 cmd의 nslookup 명령어를 통해 피싱 도메인의 IP를 확인하였습니다. 이 IP를 차단하기 위해 MF2의 방화벽 정책을 설정하고 적용합니다.

웹쉘 제거 및 복원

우선 웹 서버가 있는 위치로 이동합니다. 이동하면 conf.jsp 파일이 있는데, 이를 열어보면 상당히 수상한 코드가 적혀져 있습니다. 바로 웹쉘입니다. 먼저 이 웹쉘을 삭제합니다.

그리고 index.html을 확인하면 로그인 부분에 kisa.co.kn으로 이동하도록 변조되어 있습니다.

그러므로 이를 복원하기 위해 상위 디렉터리의 백업 파일인 'backup.tar.gz' 파일을 이용해 복원합니다.

'보안 > 2023 KISA 정보보호 제품군 실습 훈련 - 중급' 카테고리의 다른 글

| DoS 공격 시나리오 실습(Slowloris DoS 공격 탐지/차단) (0) | 2023.02.19 |

|---|---|

| 워터링 홀 공격 시나리오 실습(SSTI 취약점 차단 룰 설정) (0) | 2023.02.19 |

| 악성코드 감염 시나리오 실습(백도어 계정명 확인 & Eternalblue 공격 차단) (0) | 2023.02.19 |

| 인프라 구축 시나리오 실습 3(업무망 방화벽/NAT 정책 설정) (0) | 2023.02.18 |

| 인프라 구축 시나리오 실습 2(UTM, WAF 설정 및 정책 적용) (0) | 2023.02.18 |